彩影arp防火墙6.0.2破解版_彩影arp防火墙怎么用

1.彩影ARP防火墙主动防御问题求解

2.用彩影ARP防火墙查到一个IP192.168.1.20.MAC:00-1c-25-1f-db-1d发送大量的广播,同时扫描局域网里的MAC.

3.彩景ARP防火墙

4.彩影ARP防火墙单机版里扫描是干什么用的?

5.装了彩影的arp防火墙启动不了啊

6.彩影ARP防火墙的主动防御是什么意思 是不是主动攻击别人

ARP防火墙拦截的攻击数据包频率较高,就会造成闪断,一般是3秒内断开又连接上,换别的ARP防火墙也是一样。

彩影的防火墙上有个“进入论坛”的选项,里面有个高亮主题是告诉你怎么设置防火墙的,关于闪断的问题里面有提及。

用防火墙扫描内网中的用户时,不是一个MAC地址对应一个IP么,那个IP就是攻击你的电脑的。 如果真是到了不可协商的地步,可以去下个正版的聚生网管2008,能无视ARP防火墙,那样就想怎么限制他都行,还可以断开他与公网的连接,永远断开也行。不过正版的聚生是收费的。

彩影ARP防火墙主动防御问题求解

局域网内部除了

ARP欺骗

以外还有一种

MAC地址表欺骗。

这种欺骗攻击并不针对用户电

脑,是向交换机发动MAC地址表欺骗,从而侦测出由此交换机负责的所有计算机中正在使用网络的计算机的IP地址,然后攻击者会随意选定几个IP进行网速限

制。

如果想要防御,必须与给你提供网络服务的服务商进行磋商,要求网络服务商更换用既能把IP跟MAC静态绑定,也能把

MAC地址跟物理接入端口静态绑定,或者做基于接口的VLAN的交换机,因为

MAC地址表欺骗

所攻击的是用户的上层网络,也就是交换机,而

处于底层网络的用户,不管用软件防火墙还是硬件防火墙都是徒劳的,根本不能够防御,事实上现在不能防御,将来也永远不能防御。

现在大部分局域网使用的交换机均为安全性较低但价格低廉的

自适应式交换机

,这种交换机分配给各个计算机

的IP地址和MAC地址表都不是绑定的,所以无法防御

ARP欺骗

和

MAC地址表欺骗

,你在用户层上所绑定的IP地址和MAC

地址表是

虚拟绑定

,而不是

物理绑定

,这种办法只对

ARP欺骗

有效,对

MAC地址表欺骗

无效。

对

于这种攻击,我就举个简单的例子吧!

两个

“工厂”

(用户电脑),A工厂和B工厂共同使用一个

“变电站”

(交换机),

某天A工厂引进了一批

“生产效率较高但耗能比较大的设备”

(P2P软件,如迅雷、PPS等),这导致变电站无法承受而经常

“断电”

(掉

线),于是B厂就到A厂对其电力设施实施

“破坏”

(ARP欺骗攻击),而后来A厂的保卫科增派了

“人手”

(ARP防火墙)使

得B厂无法对其破坏,于是B厂干脆派

“电工”

(MAC地址表欺骗)去2厂共用的变电站那里进行设置限制或完全掐断了对A厂的

“电力供应”

(数据流),而这时虽然A厂的保卫科很努力的防守自己的工厂,但是电力供应是从变电站那里被限制的,而工厂本身并没有受到外人的直接破坏,所

以保卫科加派的那些

“人手”

也不会起到任何作用。

彩影ARP防火墙可以侦测到网内存在的MAC地址表欺骗,但由于其攻击方式完全不同于ARP欺骗,也没有直接攻击你的计算机,所以它也不会显示存在攻击。

攻击者进行MAC地址表欺骗时必须进行MAC地址表扫描,现在已知的可以发动MAC地址表欺骗的攻击器有

skiller

(幻

境网盾)、

ssclone

、

maxhijack

用彩影ARP防火墙查到一个IP192.168.1.20.MAC:00-1c-25-1f-db-1d发送大量的广播,同时扫描局域网里的MAC.

ARP防火墙主要功能有,

1. 拦截外部ARP攻击。在系统内核层拦截接收到的虚ARP数据包,保障本机ARP缓存表的正确性。

2. 拦截对外ARP攻击。在系统内核层拦截本机对外的ARP攻击数据包,避免本机感染ARP后成为攻击源。

3. 拦截IP冲突。在系统内核层拦截接收到的IP冲突数据包,避免本机因IP冲突造成掉线等。

4. 主动防御。主动向网关通告本机正确的MAC地址,保障网关不受ARP欺骗影响。

ARP防火墙功能是围绕主要功能来设计的,目的是为了让主要功能模块更好的发挥作用。功能主要有,

1. 智能防御。在只有网关受到ARP欺骗的情况下,智能防御功能可以检测到并做出反应。

2. 可信路由监测。在只有网关受到ARP欺骗的情况下,可信路由监测功能可以检测到并做出反应。

3. ARP专杀。发现本机有对外攻击行为时,自动定位本机所感染的恶意程序。

4. Dos攻击抑制。在系统内核层拦截本机对外的TCP SYN/UDP/ICMP/ARP DoS攻击数据包,并可定位恶意程序。

5. 安全模式。除了网关外,不响应其它机器发送的ARP请求(ARP Request),达到隐身效果,减少受到ARP攻击的几率。

6. ARP流量分析。分析本机接收到的所有ARP数据包,掌握网络动态,找出潜在的攻击者或中毒的机器。

7. 监测ARP缓存。自动监测本机ARP缓存表,如发现网关MAC地址被恶意程序篡改,将报警并自动修复。

8. 定位攻击源。发现本机受到ARP欺骗后,自动快速定位攻击者IP地址。

9. 系统时间保护。防止恶意程序修改系统时间,导致一些安全防护软件失效。

10. IE首页保护。防止IE首页被恶意程序篡改。

11. ARP缓存保护。防止恶意程序篡改本机ARP缓存。

12. 自身进程保护。防止ARP防火墙被恶意软件终止。

13. 检测局域网内的网管软件。可检测到局域网内正在运行的网管软件,如网络执法官、聚生网管、P2P终结者等。

之前收藏了这个,可以去我的博客看看, 下载地址都有的.

://hi.baidu/candypaopao/blog/item/bb5802ce529aec1f93457e4c.html

彩景ARP防火墙

你的情况应该是局域网中的arp伪装欺骗攻击所致,不用费劲找这台机子了,因为它根本就不存在!具体的解决办法如下,希望能够帮到你:

1、清空ARP缓存: 大家可能都曾经有过使用ARP的指令法解决过ARP欺骗问题,该方法是针对ARP欺骗原理进行解决的。一般来说ARP欺骗都是通过发送虚的MAC地址与IP地址的对应ARP数据包来迷惑网络设备,用虚的或错误的MAC地址与IP地址对应关系取代正确的对应关系。若是一些初级的ARP欺骗,可以通过ARP的指令来清空本机的ARP缓存对应关系,让网络设备从网络中重新获得正确的对应关系,具体解决过程如下:

第一步:通过点击桌面上任务栏的“开始”->“运行”,然后输入cmd后回车,进入cmd(黑色背景)命令行模式;

第二步:在命令行模式下输入arp -a命令来查看当前本机储存在本地系统ARP缓存中IP和MAC对应关系的信息.

第三步:使用arp -d命令,将储存在本机系统中的ARP缓存信息清空,这样错误的ARP缓存信息就被删除了,本机将重新从网络中获得正确的ARP信息,达到局域网机器间互访和正常上网的目的。如果是遇到使用ARP欺骗工具来进行攻击的情况,使用上述的方法完全可以解决。但如果是感染ARP欺骗,每隔一段时间自动发送ARP欺骗数据包,这时使用清空ARP缓存的方法将无能为力了。下面将接收另外一种,可以解决感染ARP欺骗的方法.

2、指定ARP对应关系:其实该方法就是强制指定ARP对应关系。由于绝大部分ARP欺骗都是针对网关MAC地址进行攻击的,使本机上ARP缓存中存储的网关设备的信息出现紊乱,这样当机器要上网发送数据包给网关时就会因为地址错误而失败,造成计算机无法上网.

第一步:我们设网关地址的MAC信息为00-14-78-a7-77-5c,对应的IP地址为192.168.2.1。指定ARP对应关系就是指这些地址。在感染了的机器上,点击桌面->任务栏的“开始”->“运行”,输入cmd后回车,进入cmd命令行模式.

第二步:使用arp -s命令来添加一条ARP地址对应关系, 例如arp -s 192.168.2.1 00-14-78-a7-77-5c命令。这样就将网关地址的IP与正确的MAC地址绑定好了,重启后本机网络连接将恢复正常了;

第三步:因为每次重新启动计算机的时候,ARP缓存信息都会被全部清除。所以我们应该把这个ARP静态地址添加指令写到一个批处理文件(例如:ARP)中,然后将这个文件放到系统的启动项中。当程序随系统的启动而加载的话,就可以免除因为ARP静态映射信息丢失的困扰了.

彩影ARP防火墙单机版里扫描是干什么用的?

彩影ARP防火墙,是中国较早出现的防ARP攻击软件之一,在当时防ARP方面较出色的还有风云防火墙等。除此以外,大多是一些不出名的小型软件,这是当时的网络环境决定的。 但随着时间的推移,ARP攻击软件与的日益增多,ARP攻击与防御这一理念逐渐走上前台,一些大的杀毒与防护软件公司开始进入这一领域,其中较有名的是金山毒霸与奇虎360安全卫士。他们均在近年退出了自己的ARP防火墙,以此来拉拢有需要的用户。但是在这一领域彩影ARP防火墙暂时是有着技术上优势的。(专精一项。是我使用过的最有效的ARP防御工具)。 但如果彩影ARP防火墙在某些方面不做出改进那么将在日益残酷的市场环境下失去用户占有率!所以我个人认为其应做以下改变。 一:大力推广ARP防御这一理念——现不少局域网用户只知自己上网慢,但不知为什么慢,这是有多种原因的,其可能为1;有人P2P下载。2;ARP软件攻击。3;ARP。4;木马5;其他。一般用户多会想到第一种可能,而为制止这一行为,便会寻找和使用网管软件进行ARP欺骗攻击,造成ARP大战。但他们并不知道网管软件的原理,不知道这以行为是ARP攻击行为。因为他们没这一概念!(总不能指望网管软件或交换机攻击软件对他们说“我们是ARP攻击者,这一行为是不好的,别用我。”)所以在遇上ARP攻击时多数人会选择以攻对攻,而不是用ARP防火墙防御(他们以为那是唯一方法),因此必须大力推广ARP攻击与防御是怎么一回事这一概念。而谁能在这一阶段造出声势谁就能在用户心目中留下最深印象。 二:软件自身的推广——以360安全卫士为例,它现在在全国的安装率过80%,位居前列,可与之抗衡的也就QQ而已。这么高的安装率无外乎以下几点1;中国第一个免费杀马软件,占了第这一位置犹如QQ一样。以后的别人只会认为是抄袭不正宗。2;对自身不断完善,近年增加安天的引擎,查杀率大幅提高。3机遇,在熊猫烧香席卷中国时它是头几个能杀的,一举扩大用户占有量。(这也间接显示360技术的强大)。再看看360现在的影响力卡巴斯基是最好例子,其借360平台发售后,其一举成为中国市场第一杀软(外来里面的国产不算)就此封神,但其实他在国际上只排第二!但因360力推与自身的宣传国人多以为其实世界第一杀软。可见360影响力之巨。就最近NOD32也自降身价与360合作推出40元一年的合作版(刚来中国它可是起价3百多一年的)以求扩大市场!所以我认为彩影ARP防火墙也可考虑与360合作以提高市场占有率。 三:支付方式——为什么我一再强调这一点。因为卖软件的进帐是开发者资金的一重要来源,只有资金充足才能更好研发软件。但我对彩影ARP防火墙现有的支付方式是十分不满的!1;汇款——先不说这一方式是不是落后与过时,(现在的不少人连邮局在那都不知道)只说其使用群体就不会是ARP防火墙的主要需求者——现使用汇款这一手段的多是来自边远地区的打工人员,他们因种种原因多徘徊在社会的底层,低收入决定了他们多无力购买电脑,并且他们的流动性也决定他们多不会买电脑铺网线。他们多在网吧上网或手机上网,所以他们不能成为ARP防火墙的主要用户。2;银行汇款——现也多是企事业单位用,个人之间不多。而且也不方便。3;支付宝——这是现在较流行的网上支付方式,但其与银行帐户挂靠,需开卡办手续不方便。而且不少人是不信任网购的,所以没有支付宝。 再反观那些知名杀软,卡巴,NOD32,金山等等,均有手机支付,轻松方便(中国现在手机人均持有量是十分惊人的,几乎人手一台),再看风云防火墙,费尔等软件多与中国共享网合作,可用盛大点卡等支付(点卡随处可购,一次购一次付安全无虑)彩影ARP防火墙在中国共享网上也有199元的网络版,但就是不见单机版。难道一定要为难用户,逼其用合作版,以推广百度这一不再纯洁的搜索引擎,便是如此重要?长此下去如何发展。你们如要商业化就纯粹点不要不上不下(个人版免费就彻底点,不要搞合作版。如QQ。360.迅雷一般,可加点广告,大家也可接受。但改主页就不地道了)要收费就多点支付方式叫人花钱也舒心点。

装了彩影的arp防火墙启动不了啊

彩影ARP里的扫描是检查你所在局域网里所有主机的IP 跟MAC的。扫描完成后你可以在扫描下面的网络主机列表里看到所有主机的基本信息。

建议个人的话不要经常用ARP防火墙里的扫描,比较影响网速。如果局域网有人用P2P终结者,网络执法官等软件的话你只要打开防火墙就够了。

彩影ARP防火墙的主动防御是什么意思 是不是主动攻击别人

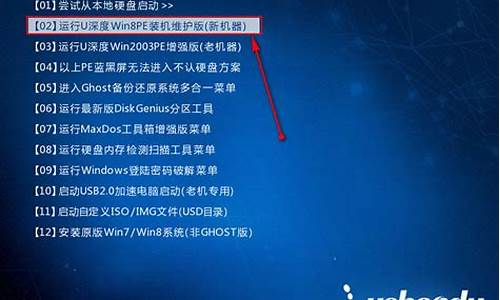

启动ARP防火墙时,报错信息为“ARP防火墙启动失败!错误代码:X/X”

解决方法1:

(0) 关闭天网防火墙、卡巴斯基、江民等系统安全防护软件。(这些安全软件可能会拦截ARP防火墙安装驱动程序的过程)

(1) 关掉ARP防火墙,不要打开网卡属性界面

(2) 下载://download.antiarp/tmp/fixit.rar,解压后COPY至ARP防火墙安装目录,一般是"C:\Program Files\AntiARP Stand-alone Edition"

(3) 进入到ARP防火墙安装目录,双击前面解压出来的"fixit.bat",运行完毕后会在当前目录下产生"1.log"

(4) 再试下ARP防火墙能否启动

解决办法2:

(0) 关闭天网防火墙、卡巴斯基、江民等系统安全防护软件。

(1) 下载卸载工具://download.antiarp/tmp/aas_uninstall.rar,运行。

(2) 重启系统

(3) 安装最新版本

ARP防火墙几大功能

1. 拦截ARP攻击。

(A) 在系统内核层拦截外部虚ARP数据包,保障系统不受ARP欺骗、ARP攻击影响,保持网络畅通及通讯安全;

(B) 在系统内核层拦截本机对外的ARP攻击数据包,以减少感染恶意程序后对外攻击给用户带来的麻烦;2. 拦截IP冲突。在系统内核层拦截IP冲突数据包,保障系统不受IP冲突攻击的影响;

3. Dos攻击抑制。在系统内核层拦截本机对外的TCP SYN/UDP/ICMP/ARP DoS攻击数据包,定位恶意发动DoS攻击的程序,从而保证网络的畅通;

4. 安全模式。除了网关外,不响应其它机器发送的ARP Request,达到隐身效果,减少受到ARP攻击的几率;

5. ARP数据分析。分析本机接收到的所有ARP数据包,掌握网络动态,找出潜在的攻击者或中毒的机器;6. 监测ARP缓存。自动监测本机ARP缓存表,如发现网关MAC地址被恶意程序篡改,将报警并自动修复,以保持网络畅通及通讯安全;

7. 主动防御。主动与网关保持通讯,通告网关正确的MAC地址,以保持网络畅通及通讯安全;

8. 追踪攻击者。发现攻击行为后,自动快速锁定攻击者IP地址;

9. ARP专杀。发现本机有对外攻击行为时,自动定位本机感染的恶意程序、程序;

10. 系统时间保护。防止恶意程序修改系统时间,导致一些安全防护软件失效。

11. IE首页保护。防止IE首页被恶意程序篡改。

12. ARP缓存保护。防止恶意程序篡改本机ARP缓存。

13. 自身进程保护。防止被恶意软件终止。

14. 智能防御。 在只有网关受到攻击的情况下,智能防御功能可以检测到并做出反应,保障网络畅通

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。